Secure your identity perimeter with unparalleled visibility and control.

Enforce least privilege and right-time, right-level access with the #1 converged identity platform.

Make Zero Trust the Foundation of Your Security

Embrace an intelligent identity perimeter

Simplify dynamic access management

Introduce just-in-time and just-enough privileged access

Enhance Zero Trust intelligence with shared risk data

Support multi-cloud and hybrid infrastructure

Prevent data breaches with real-time intelligence

Mature beyond VPNs and the idea of “inside” and “outside” boundaries via identity and context-aware policies

Use a risk-based approach to enforce the principle of least privilege

Reduce the attack surface by reducing the number of privileged accounts

Integrate easily with varied endpoint security, network security, identity-based micro-segmentation, and other Zero Trust architecture tools

Maintain agility and administer access across multiple platforms, vendors, and deployment models

Always know what every identity is doing and automatically respond to unusual behaviors or control violations

Fortify your Zero Trust mission with powerful visibility and control

Identity Governance and Administration

- Ensure deep access visibility for every identity across any application

- Automate provisioning and deprovisioning to any application or cloud

- Right size access with role and attribute-based access control and advanced analytics

Privileged Access Management

- Provide just-in-time access and grant elevated privileges for a limited time

- Enable zero-standing privilege to expand least privilege policies, including privilege clipping using usage and outlier analysis

- Apply credential-less access and hide passwords while rotating after use

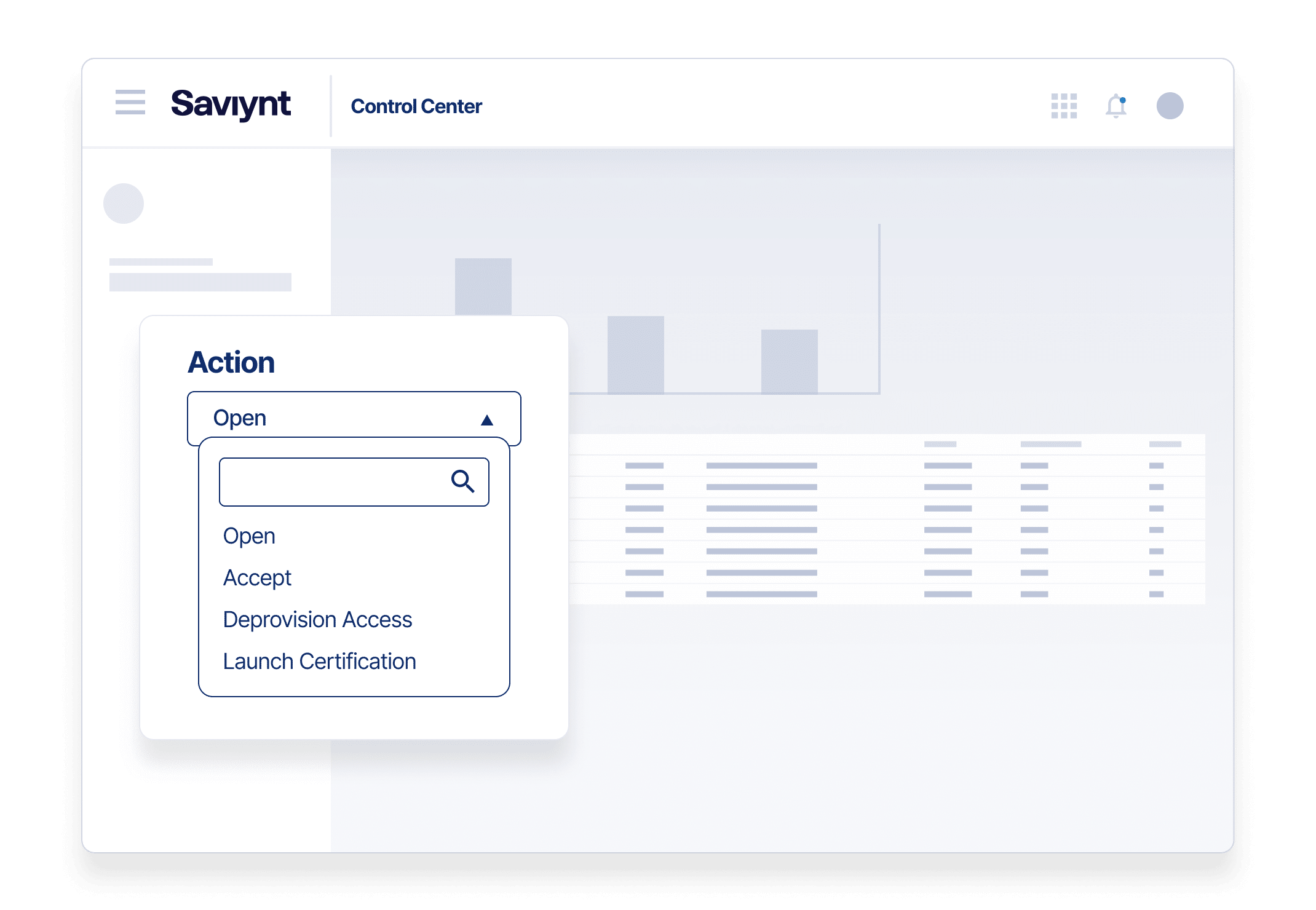

Application Access Governance

- Block access with SoD and policy conflicts

- Enable least privilege for application access with fine-grained entitlements

- Improve compliance posture with a pre-built controls repository, as well as emergency access and continuous monitoring capabilities

External Identity & Risk Management

- Gain visibility, management, and control of third-party access

- Eliminate permanent privileged or “always-on” non-employee access

- Streamline and automate identity management for employees and non-employees in the same platform

- Reduce IT admin burden with smart delegation capabilities

Identity solutions for every use case

Modernizing legacy solutions

Multi-cloud governance

Workforce identity management

Machine identities

Continuous compliance

Zero Trust identity

M&A and divestitures

Remove the barriers slowing down your business transformation.

Lower costs, reduce enterprise risk, and increase productivity with the industry’s #1 converged identity platform. Eliminate technical debt, visibility gaps, and manual processes with a flexible SaaS solution built with powerful AI/ML capabilities that centralizes identity governance with strong and complete identity lifecycle management.

Secure your multi-cloud workloads and accelerate cloud adoption.

Aggregate data across multiple management consoles for more granular visibility. Intelligently manage identity processes, including provisioning via easily configurable policies and controls. Take control of every identity across your multi-cloud environment with the #1 converged identity platform.

Empower your people from day one, wherever and whenever they work.

Make it easy for employees, contractors, and partners to access the applications, systems, and data they need with the #1 converged identity platform built to protect everywhere people work.

Take control of machine identity management complexity and risk.

Apply Zero Trust principles to govern machine identities and move beyond basic controls for an identity-centric security approach. Gain a single view of all machine identities, including cryptographic keys, x509 certificates and other credentials from IoT devices, virtual machines, containers and bots to properly govern machine identity lifecycles.

Stay on top of audit and compliance requirements.

Maintain and sustain compliance with an identity security platform that centralizes management and reporting for relevant regulations and industry standards. Ensure complete audit trails, provide cross-application separation of duty (SoD) administration, and gain advanced, risk-based intelligence for fine-grained entitlement management across your entire application ecosystem.

Secure your identity perimeter with unparalleled visibility and control.

Make Zero Trust the foundation of your security by leveraging granular identity intelligence to enforce least privilege and right-time, right-level access. Maintain agility and administer access across multiple platforms, vendors, and deployment models and prevent breaches with real-time anomaly data.

Maximize the success of mergers, acquisitions and divestitures from day one.

Simplify identity security in rapidly changing business environments with a holistic view of identity access and activity with an authoritative identity warehouse that accelerates access rights planning, eliminates duplicate identities, and contains overprovisioning.

Resources for your identity journey

.png)

EBook

Just in Time PAM: Time To Turn off “Always On”

.png)

Solution Guide

Privileged Access Management

EBook

Six Critical Capabilities of Saviynt’s Application Access Governance

EBook

Identity Governance & Administration Solution Buyer’s Guide

Solution Guide